- 1) بررسی آسیب پذیری خطرناک المنتور پرو در نسخه 3.11.6

- 1.1) ایجاد کاربر یا تغییر نقش کاربری

- 1.2) ریدایرکت کامل سایت و تغییر نشانی

- 1.3) انجام حملات به سایت

- 1.4) آپلود فایل مشکوک در هاست

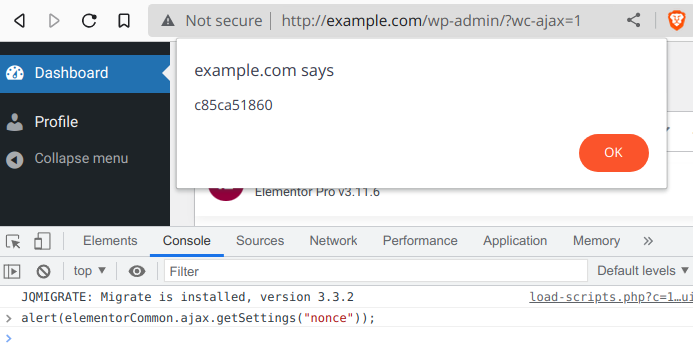

- 2) چگونگی بررسی این آسیب پذیری

در صورتی که از افزونه المنتور پرو نسخه 3.6.11 استفاده میکنید، یک آسیب پذیری فوقالعاده خطرناک در این نسخه کشف شده است که توصیه میشود هرچه سریعتر افزونه خود را به نسخه بالاتر آپدیت کنید. این آسیب پذیری در ۲۲ مارچ ۲۰۲۳ برابر با ۲ فروردین ۱۴۰۱ با ارائه نسخه ۳.۱۱.۷ برطرف شد.

اما از آنجایی که ابعاد و بزرگی این آسیب پذیری توسط خود المنتور در همین نسخه به صورت عمومی منتشر شده است، باعث شده تا هکرها دست به کار شده و به سراغ سایتهایی که همچنان روی نسخه ۳.۱۱.۶ و پایینتر قرار دارند را هدف قرار دهند.

بررسی آسیب پذیری خطرناک المنتور پرو در نسخه 3.11.6

آسیب پذیری کشف شده به این صورت عمل میکند که در صورت استفاده از نسخه ۳.۱۱.۶ المنتور پرو در کنار افزونه ووکامرس، کاربرانی که دارای نقش کاربری «مشتری» یا «مشترک» را داشته باشند، قادر هستند از طریق درخواست آجاکسی تغییراتی را در تنظیمات کلی وردپرس اعمال کرده و نقش کاربری خود را به سطح «مدیر کل» ارتقا دهند.

ایجاد کاربر یا تغییر نقش کاربری

این آسیب پذیری توسط NinTechNet کشف شده است و آنطور که در پست وبلاگی خود اعلام کرده، روند آسیب پذیری به شکل زیر است.

زمانی که این نسخه از المنتور پرو نصب باشد و همزمان هم از ووکامرس استفاده کنید، فایلی در مسیر elementor-pro/modules/woocommerce/module.php قرار دارد. که میتواند با استفاده از دستورات آجاکس، فانکشنی را اعمال کنید که میتواند تنظیمات وردپرس را در دیتابیس تغییر دهد. در چنین حالتی امکان تغییر نقش کاربری برای کاربرانی که دارای نقش کاربری مشترک یا مشتری هستند فراهم است.

حتی زمانی که امکان ثبت نام در سایت غیر فعال باشد میتوان بدون توجه به آن، تنظیمات وردپرس را تغییر داده و نقش کاربری پیشفرض را روی مدیر کل قرار داد. در این صورت هر کاربری که در سایت ثبتنام کند به عنوان مدیر کل خواهد بود و دسترسی کاملی به پیشخوان وردپرس دارد.

ریدایرکت کامل سایت و تغییر نشانی

این آسیب پذیری صرفا به اینجا ختم نمیشود. در بسیاری از سایتها که توسط این آسیب پذیری هک شدند، دامنه آنها به صورت ۳۰۱ ریدایرکت به سایتهای دیگری میشد. انجام چنین کاری کل اعتباری که در طول سالیان سال برای سایت خود زحمت کشیدید را یک شبه از بین خواهد برد.

همچنین در یک نمونه دیگر نشانی سایت به صورت کامل از دامنه اصلی به یک ساب دامنه با نام away تغییر نام یافته بود.

انجام حملات به سایت

در نمونه دیگری از این آسیب پذیری که روی چند سایت صورت گرفته است، از چند آیپی زیر حملاتی به سایت نیز صورت میگرفته است.

- 193.169.194.63

- 193.169.195.64

- 194.135.30.6

آپلود فایل مشکوک در هاست

در نمونه دیگری هم سه فایل با فرمتهای زیر آپلود شده است که شامل فایلهای زیر بودهاند. این فایلها با هدف ایجاد بکدور برای دسترسی به سایت در آینده ایجاد شدهاند.

- wp-resortpack.zip

- wp-rate.php

- lll.zip

همچنین در چند نمونه از این سایتها فایلهای PHP به دایرکتوری اصلی سایت افزوده شده است که امکان ایجاد دسترسی را در آینده برای هکرها فراهم میکرد تا اگر هم سایتی با این دید که تصور کند با آپدیت سریع المنتور پرو به نسخه بالاتر از این آسیب پذیری در امان بوده است، راه دیگری برای دسترسی به سایت داشته باشند.

چگونگی بررسی این آسیب پذیری

در صورتی که نسخه المنتور پرو استفاده شده در سایت شما روی ورژن ۳.۱۱.۶ قرار دارد، هرچه سریعتر آن را به ورژن بالاتر و بهروز ارتقا دهید تا در صورتی که هکی در سایت شما صورت نگرفته است از آن در امان باشید.

برای اطمینان از این موضوع هم کافی است دو راهکار زیر را دنبال کنید:

- بررسی کاربران در پیشخوان وردپرس: به منوی کاربران در پیشخوان وردپرس رفته و بررسی کنید که تب کاربرانی که نقش «مدیر کل» دارند به همان روال قبل روی تعداد کاربرانی که این دسترسی را دارند تنظیم شده باشد. همچنین برای اطمینان بیشتر این مورد را از طریق دیتابیس نیز بررسی کنید.

- بررسی دایرکتوریهای وردپرس: فایلهای موجود در دایرکتوری اصلی وردپرس و دو پوشه wp-admin و wp-includes ورا به صورت کامل بررسی کنید. برای اطمینان خاطر بیشتر توصیه میکنم که آخرین نسخه وردپرس را دانلود کرده و پس از حذف پوشه wp-content از درون آن، بقیه فایلها و پوشهها را در هاست خود جایگزین کنید. همچنین پوشههای داخلی پوشه wp-content را بررسی کنید که پوشه یا فایل مشکوکی وجود نداشته باشد.

گستردگی این آسیب پذیری بسیار بالا است و با توجه به اطلاع رسانی که خود المنتور و کاشف آن داشته است، بسیاری از هکرها همچنان در حال بررسی سایتهایی هستند که از این طریق امکان نفوذ به آنها فراهم است. تاکنون بیش از ۱۲ میلیون سایت وردپرسی در دنیا از المنتور پرو استفاده کردهاند.

این آسیب پذیری همچنین برای کاربران ایرانی با شدت بیشتری قابل انجام است. چرا که تقریبا همه سایتهایی که از المنتور پرو استفاده میکنند، نسخه کرک شده آن را از مارکتهای داخلی دانلود کردهاند که فاقد لایسنس اورجینال خود المنتور است. در نتیجه باید منتظر ارائه آپدیت توسط فروشنده(!) باشند.

بدون دیدگاه